网管必读:解析默认账号密码带来的危害

[11-11 12:19:17] 来源:http://www.duoxue8.com 电脑技巧 阅读:575次自从类似动网 key.asp 文件带来的安全隐患被公开以后,一般比较负责的网站管理员会删掉这些类似的危险文件,但是还有一些我们以前不是太重视的问题,就是默认的账号密码的问题,同前面的危险文件一样,它们也会给网站带来致命的伤害。

不知道为什么,各大程序代码提供者的设的账号密码一般为 admin 、 admin 或者 admin 、 admin888 ,所以往往遇到许多网站,我们只要知道这个网站用的是哪个系统的代码,我们就可以找其默认的管理员账号密码与默认的后台管理页面就可以轻松进入后台。动网的论坛就是一个再好不过的例子,由于其广泛被使用,所以我们往往会碰到许许多我的默认的管理员账号密码 admin 、 admin888 。为此,黑客防线攻防实验室还有意设了一关动网论坛默认账号密码,不过那里的密码是 hacker 、 hacker888 。下面我们就以动网论坛最新版的默认的账号密码为例,为大家展示你的网站是如何被黑客攻击的,顺便和大家说下进后台后如何进一步拿到 webshell 的一些思路。

1. 遭遇 Dvbbs 7.1 默认账号密码

也许是上天的安排,我遇到了一个动网论坛,习惯性的看了一下底部的版权,如图 1:

![]()

图 1

看来是动网论坛一连串的漏洞作怪,这个论坛换了最新版的,而且注册的人也不多,看来是个新的论坛,我在想有没有可能是默认账号密码呢,随手试了个 admin 、 admin888 居然成功登录了,真是兴奋,同时也多出了个管理的选项,如图 2:

图 2

轻而易举的进后台,本以为上传个带马的图片然后备份数据库为 ASP 就可以搞定的,想不到却费了我不少的时间来突破。

2. 后台的战争

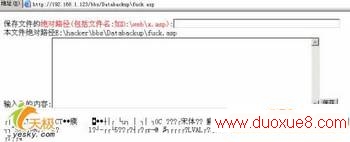

以 admin 登录后发表一篇贴子就会出现上传图片的按钮,大家知道前不久动网上传头像地方出现过漏洞在最新版肯定做了修补,而且上传头像那里有大小限制,所以我们在发表贴子那里上传我们的改后辍为 gif 后的 asp 木马,如图 3:

图 3

记下上面的地址,然后进后台备份数据库,在当前数据库路径那里填上上面的地址,在备份数据库名称那里填写你要备份的 ASP 木马的名称,然后点备份,出现了令人意外的结果,如图 4:

图 4

再测试了几次,都没有成功,于是我从网上下载了最新版的论坛代码回来看,发现在备份数据库功能文件 data.asp 里加了检测的代码,如下 :

FileConnStr = "Provider = Microsoft.Jet.OLEDB.4.0;Data Source = " & Dbpath

Set Fileconn = Server.CreateObject("ADODB.Connection")

Fileconn.open FileConnStr

If Err Then

Response.Write Err.Description

Err.Clear

Set Fileconn = Nothing

Response.Write " 备份的文件并非合法的数据库。 "

Exit Sub

Else

Set Fileconn = Nothing

End If

从里面可以看到,备份的时候检查了文件内容的类型是不是可以作为 access 数据库连接,如果不是就会提示 : 备份的文件并非合法的数据库。看来动网的程序员肯定知道黑客们常用到备份数据库得 webshell 的手法,所以在这里做了限制。如何突破呢 ?

还记得防下载技术中的数据库插入

还记得防下载技术中的数据库插入< % 吗,既然这里检测了是不是可以作为 access 数据库连接,那么我们构造一个假的数据库写入我们的 asp 木马的代码,不就可以绕过这个备份的限制了吗?说干就干,新建一个空白的数据库,建一个表,表名与字段名随便取,字段类型为 OLE 对象,然后在字段里插入一张图片,而这张图片就是我们常用的写大 asp 木马的小木马修改扩展名为 gif 后的图片。再把新建的数据库后辍 MDB 改为 GIF 再在发表贴子那里上传图片,然后进后台备份数据库刚才上传的图片为一个 asp 文件,中间的过程就不详述了,配套的动画教程里有详细的演示,就备份就出现成功的画面,如图 5 :

![]()

图 5

既然成功了我们来访问一下我们的木马,如图 6 :

图 6

虽然有乱码,但是功能还是可以的,写个大马足够了。

3 . 郁闷的心情

轻而易举的突破了动网后台的限制,本来是该高兴的事情,可是我却怎么也高兴不起来。看到有个恢复数据库功能,于是试下用恢复数据库功能来写个 asp 的木马。用上面的方法构造一个写入 asp 木马的数据库然后改为 gif 格式恢复成一个 asp 文件自然是成功的得到了 webshell ,可是经过我的测试不用这么复杂也成功了。像往常一样在发表贴子的地方上传个带马的图片,如图 7 :

图 7

记下地址然后进后台直接恢复数据库为一个 asp 文件,如图 8 :

图 8

点恢复数据就得到一个 webshell 了,如图 9 :

图 9

从这里可以看出, data.asp 里没有对恢复数据库功能进行任何的检测,既然检测了备份数据库的功能,为什么不对恢复数据库功能也检测呢?难道就因为黑客们都用备份数据库来黑网站吗?这也正是我郁闷的一点,国内的脚本程序员的素质是一个问题。

4 . 向惊云学习

动网论坛的后台功能真的很强大,不过从上面的文字可以看到,正是由于动网后台功能的强大,才让攻击者有机可趁。笔者无意看到惊云下载系统的后台,限制数据库格式为 ASP ,备份与恢复功能都限制了为 ASP ,我们先不去讨论这种做法安全性到底如何,但不实为一种不错的思路值得借签,分别如图 10 、 11 :

网管必读:解析默认账号密码带来的危害 结束。

- ·上一篇:常用密码恢复宝典

- ·下一篇:忘记Win XP登录密码怎么办

- › 网管必读:解析默认账号密码带来的危害

- 在百度中搜索相关文章:网管必读:解析默认账号密码带来的危害